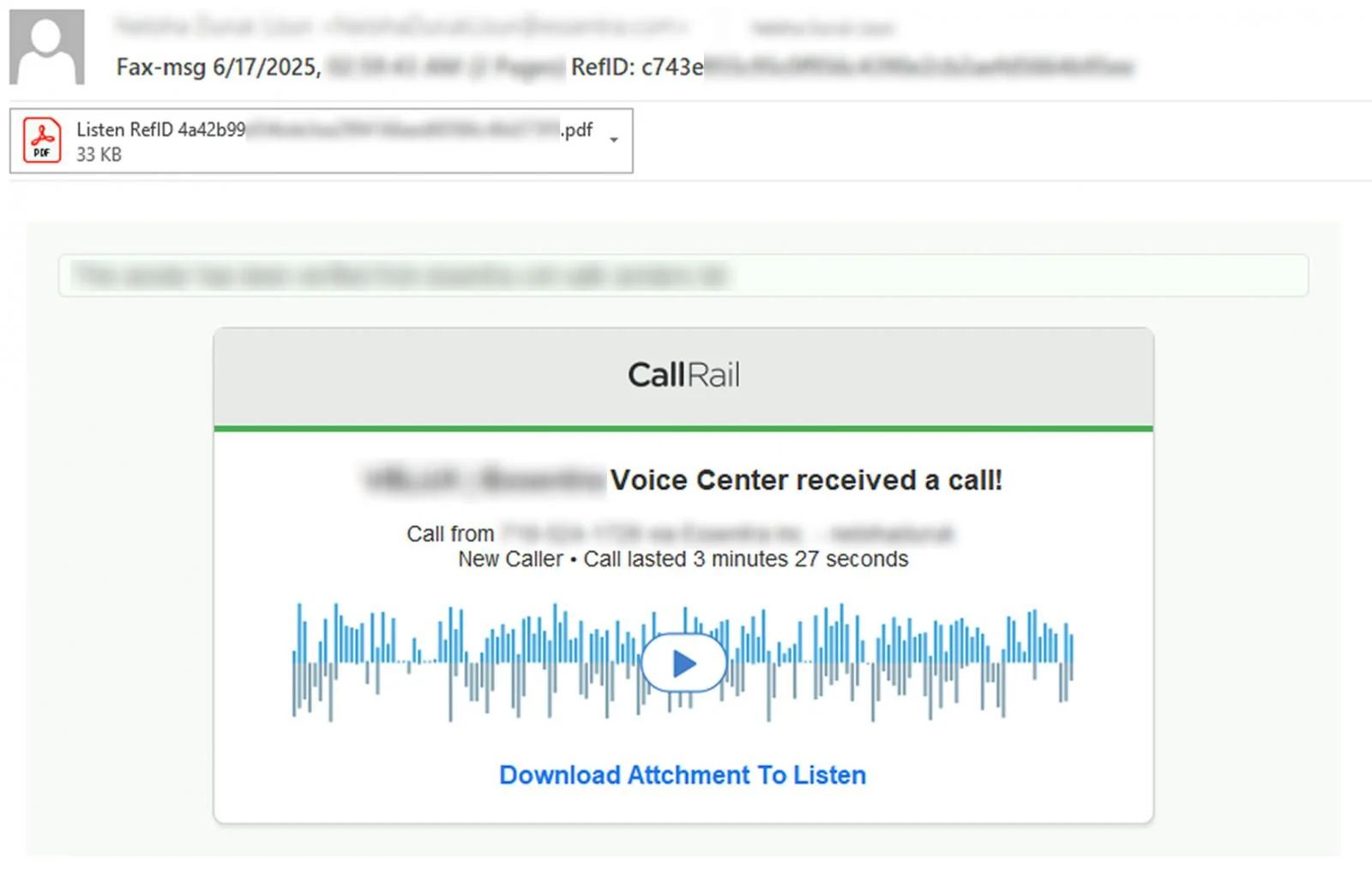

6月27日的新闻,技术媒体BleepingComuter昨天(6月26日)发表了一篇博客文章。网络钓鱼活动滥用了Microsoft Microsoft 365直接运输功能,避免了电子邮件安全性和被盗成绩。这是一个注释开始:直接发送是Microsoft Microsoft 365的特征,该特征不需要身份验证,并接纳设备或应用程序将电子邮件发送给内部收件人。该服务允许公司内部的本地设备,应用程序或云服务通过智能主机发送电子邮件,这些智能主机主要是为打印机,扫描仪或其他需要代表公司发送消息的设备。在官方注册表中,Microsoft强调其安全性取决于Microsoft 365是否正确配置,以及是否正确阻断了Smart主机,并且仅使用此功能使用UADVANCAND SUISSAISS。 Varonis的数据检测和响应(MDDR)团队最近发现,攻击者利用了微软的直接Transmissi关于攻击70个不同行业的组织的能力。攻击者使用目标公司的智能主机通过PowerShell发送电子邮件,从而使攻击者可以从外部IP地址发送明显的内部电子邮件。这种攻击方法可以避免过滤规则,例如SPF,DKIM,DMARC。网络钓鱼活动使用电子邮件主题“ VM消息呼叫”掩盖了语音电子邮件或传真通知。连接的文件可以是PDF文件,标题为FAX-MSG,左呼叫,Play_vm-leg的VM消息或收听。这些PDF文件没有链接网络钓鱼页面,而是告诉目标使用电话摄像机来扫描QR码以收听语音邮件,并且该文档还包括公司的徽标以看起来更合法。当QR码扫描并打开链接时,用户是False Microsoftvea登录表单,并将其引导到窃取员工凭证的网站网站。为了减轻这种威胁,Varonis建议您允许直接拒绝运输conci交易所中心的纪念(2025年4月准备)。 VARONIS建议实施严格的DMARC政策(P =拒绝),已审查或隔离的无抵押内部消息,通过交换在线保护和培训员工来确定QR代码的网络钓鱼尝试,从而使SPF失败造成了困难。

6月27日的新闻,技术媒体BleepingComuter昨天(6月26日)发表了一篇博客文章。网络钓鱼活动滥用了Microsoft Microsoft 365直接运输功能,避免了电子邮件安全性和被盗成绩。这是一个注释开始:直接发送是Microsoft Microsoft 365的特征,该特征不需要身份验证,并接纳设备或应用程序将电子邮件发送给内部收件人。该服务允许公司内部的本地设备,应用程序或云服务通过智能主机发送电子邮件,这些智能主机主要是为打印机,扫描仪或其他需要代表公司发送消息的设备。在官方注册表中,Microsoft强调其安全性取决于Microsoft 365是否正确配置,以及是否正确阻断了Smart主机,并且仅使用此功能使用UADVANCAND SUISSAISS。 Varonis的数据检测和响应(MDDR)团队最近发现,攻击者利用了微软的直接Transmissi关于攻击70个不同行业的组织的能力。攻击者使用目标公司的智能主机通过PowerShell发送电子邮件,从而使攻击者可以从外部IP地址发送明显的内部电子邮件。这种攻击方法可以避免过滤规则,例如SPF,DKIM,DMARC。网络钓鱼活动使用电子邮件主题“ VM消息呼叫”掩盖了语音电子邮件或传真通知。连接的文件可以是PDF文件,标题为FAX-MSG,左呼叫,Play_vm-leg的VM消息或收听。这些PDF文件没有链接网络钓鱼页面,而是告诉目标使用电话摄像机来扫描QR码以收听语音邮件,并且该文档还包括公司的徽标以看起来更合法。当QR码扫描并打开链接时,用户是False Microsoftvea登录表单,并将其引导到窃取员工凭证的网站网站。为了减轻这种威胁,Varonis建议您允许直接拒绝运输conci交易所中心的纪念(2025年4月准备)。 VARONIS建议实施严格的DMARC政策(P =拒绝),已审查或隔离的无抵押内部消息,通过交换在线保护和培训员工来确定QR代码的网络钓鱼尝试,从而使SPF失败造成了困难。